Quanto mais você usa seu laptop, smartphone ou tablet, mais você tem a perder se ele for roubado. O custo material da perda pode ser coberto pelo seu seguro, mas considere o fato de que seu e-mail agora está nas mãos de um estranho - assim como seu histórico de internet, que provavelmente contém detalhes de onde você faz compras e transações bancárias. O pior cenário é que seu telefone ou computador fará o login automaticamente em sites como o Facebook, que é um tesouro de informações pessoais valiosas.

Passo a passo

Clique para obter nosso guia passo a passo para configurar a ferramenta gratuita de rastreamento de presas em um telefone ou tablet Android

Você pode se proteger usando senhas e códigos PIN, mas isso não necessariamente protegerá seus dados, nem ajudará a recuperar sua propriedade com mais rapidez. Felizmente, há uma boa chance de que seu telefone ou computador roubado se conecte à Internet novamente - seja automaticamente ou quando um ladrão descuidado fizer logon. Com o software certo, seu hardware roubado pode ser feito para telefonar silenciosamente para casa com informações que podem ajudá-lo a rastreá-lo. Como alternativa, você pode preparar um serviço antifurto para destruir todos os dados armazenados assim que o dispositivo entrar na Internet.

calcular dias entre duas datas excel

Alguns dispositivos, como hardware iOS, vêm com recursos de rastreamento e limpeza remota pré-instalados; você só precisa ativar o serviço. Outros, como alguns laptops Dell Vostro, vêm com uma assinatura de um ano para serviços de rastreamento e exclusão remota. Se você estiver usando um dispositivo Android ou um laptop sem software anti-roubo pré-instalado, no entanto, você precisará instalar algo.

Onde no mundo?

A primeira coisa que você provavelmente vai querer saber sobre um dispositivo roubado é onde ele está agora. Dispositivos com GPS normalmente podem relatar sua própria localização com um alto nível de precisão, desde que estejam ao ar livre ou perto de uma janela. No entanto, mesmo os dispositivos não equipados com GPS, como laptops e tablets apenas com Wi-Fi, podem muitas vezes obter uma localização assustadoramente precisa usando a API de localização do Google. Isso funciona explorando os dados coletados pelos carros do Street View do Google, que incluem as localizações geográficas das estações básicas sem fio. Consultando quais estações básicas seu dispositivo pode ver e fazendo referência cruzada com os dados do Google, você pode chegar a uma estimativa surpreendentemente precisa - em alguns casos, em alguns metros - da localização de um dispositivo.

Essa abordagem funciona melhor quando há muitas redes sem fio disponíveis para pesquisa. Se não houver, outra opção é tentar adivinhar a localização do seu dispositivo com base em seu endereço IP. Este é um método muito menos preciso - um endereço pode estar localizado em qualquer lugar em uma área de até vários quilômetros de largura - mas é um ponto de partida.

Rastreando um laptop roubado

Existem muitas opções de rastreamento, incluindo alguns softwares caros e de última geração, destinados a gerentes de TI com muitos dispositivos para cuidar. Para os consumidores, existem alguns pacotes de alta qualidade que são fáceis de configurar.

transferir o autenticador do google para o novo telefone

Para aqueles que desejam gastar dinheiro, você pode optar por um serviço como o LoJack for Laptops da Absolute Software, que custará menos de £ 30 com IVA por um ano de cobertura. Em troca, você consegue bloquear seu laptop remotamente e exibir uma mensagem fixa na tela - talvez seu número de telefone ou detalhes de uma recompensa pela devolução segura de sua máquina.

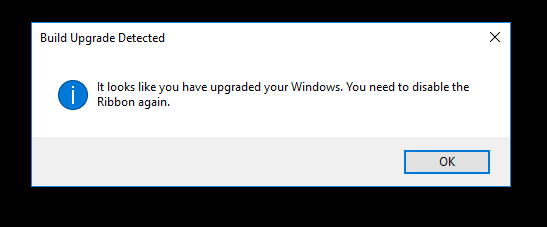

Como alternativa, você pode declarar que seu laptop foi roubado, o que provoca uma resposta mais dramática. Nessa circunstância, o LoJack começa a capturar silenciosamente capturas de tela e registrar as teclas digitadas e as envia de volta ao Centro de Monitoramento Absolute, junto com os dados de geolocalização. Isso permite que a empresa crie um dossiê detalhado de evidências sobre a localização do laptop e a pessoa que o controla, que é então encaminhado para a polícia.

Próxima página