O software de contabilidade baseado em nuvem Xero é uma excelente solução para gerenciar todo o processo contábil de sua empresa. Ele foi desenvolvido para proprietários de empresas que não possuem qualificações contábeis ou contábeis e é relativamente fácil de usar. Às vezes, clicamos um pouco rápido demais, portanto, se você excluiu uma transação que gostaria de ver novamente, existe uma maneira. Pode ser um pouco complicado de resolver.

Este artigo mostra como localizar uma transação excluída e armazená-la com segurança. Incluímos algumas informações úteis sobre crimes cibernéticos e como proteger seus dados comerciais.

Como encontrar uma transação excluída

Siga estas etapas para localizar e restaurar uma transação excluída.

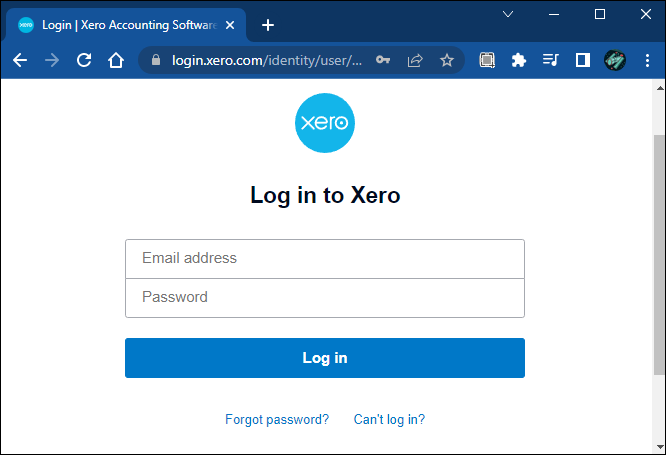

- Entre para Xero .

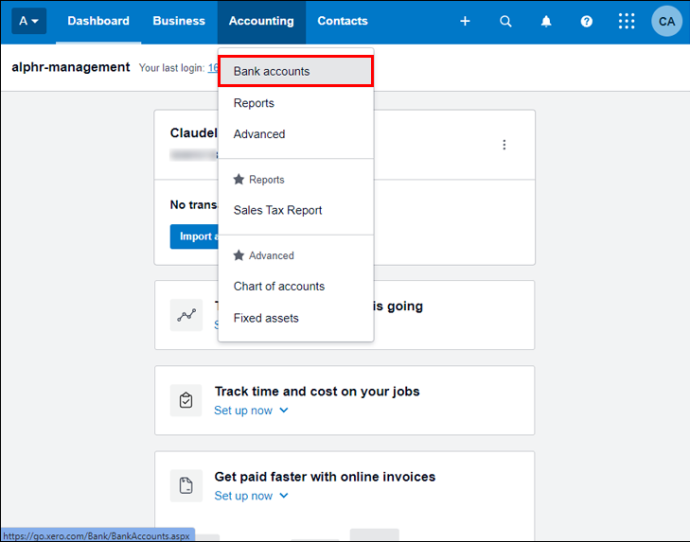

- No menu “Contabilidade”, escolha “Contas bancárias”.

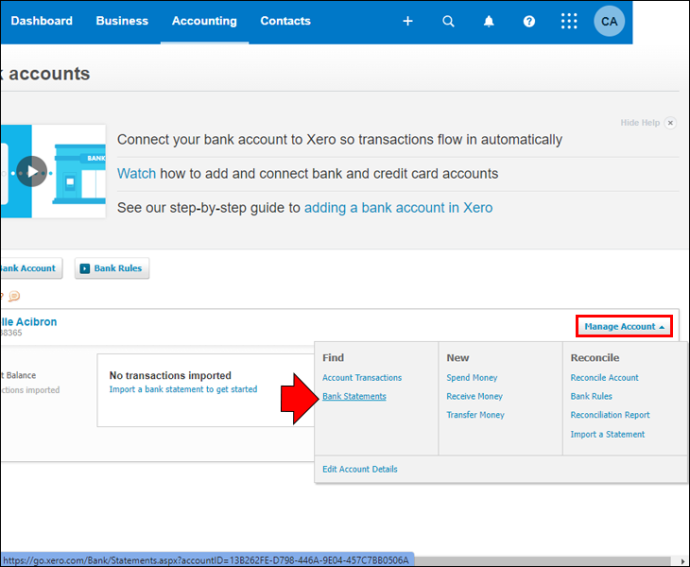

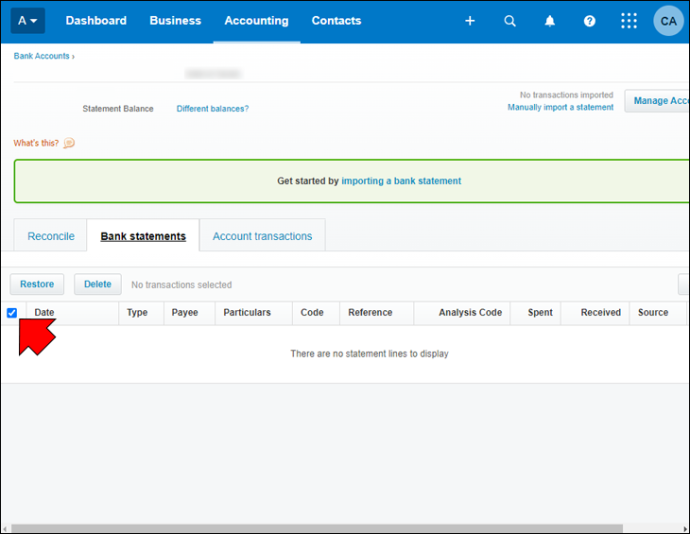

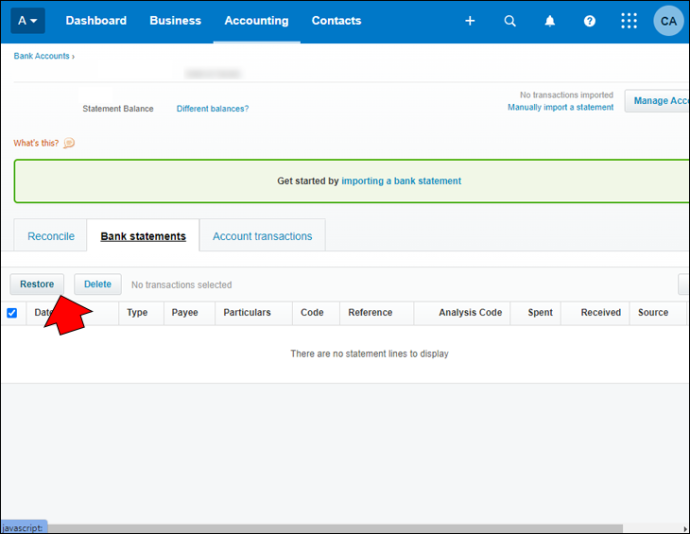

- Vá para a conta bancária na qual deseja restaurar a linha do extrato bancário e escolha “Gerenciar conta” e “Extratos bancários”.

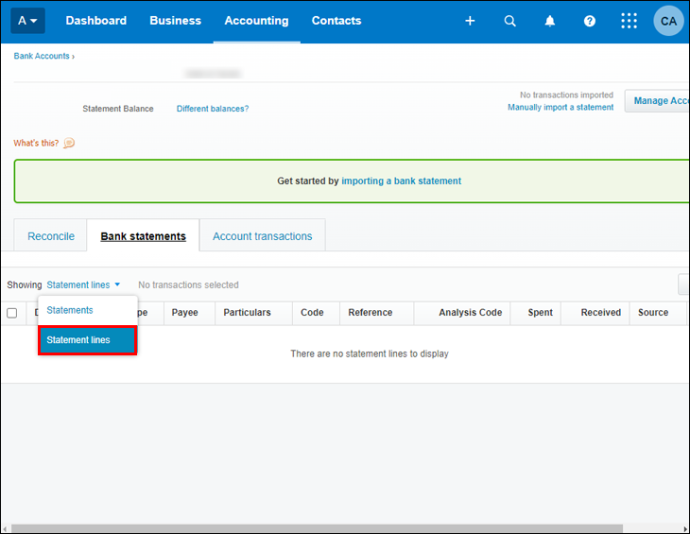

- Na opção “Mostrando”, escolha “Linhas do extrato”.

- Marque a caixa de seleção ao lado da linha do extrato que deseja restaurar.

- Clique no botão “Restaurar”.

Mantenha suas transações excluídas restauradas seguras

Agora que você encontrou suas transações excluídas, você deseja armazená-las com segurança. O software baseado em nuvem oferece vários benefícios para as empresas, incluindo flexibilidade, mobilidade e suporte de colaboração. Infelizmente, os sonhos dos cibercriminosos de fácil acesso aos dados se tornaram realidade.

Muitos donos de pequenas empresas podem achar que não são notados em relação ao crime cibernético. No entanto, pequenas empresas são mais invadidas do que empresas maiores. Antes de aprender como proteger seus dados dos criminosos, entenda por que as empresas menores são mais visadas.

Toda empresa tem recursos que valem a pena hackear

Todas as empresas, incluindo uma loja individual, terão dados valiosos para um cibercriminoso. Por exemplo, endereços de e-mail, números de identificação fiscal, números de cartão de crédito e até contas da Apple Music. Os cibercriminosos podem ganhar dinheiro com essas informações na dark web.

Pequenas empresas geralmente gastam menos com segurança cibernética

Muitos proprietários de pequenas empresas acham que a priorização de despesas é um ato de malabarismo. Embora muitos líderes saibam da importância da segurança cibernética para seus negócios, ela pode não ser uma prioridade.

Os cibercriminosos estão bem cientes disso. É por isso que eles se concentram em empresas menores, pois sabem que será menos desafiador receber um pagamento do que o esforço necessário para hackear empresas mais importantes.

As pequenas empresas geralmente estão desprotegidas contra ransomware

Durante a última década, o ransomware foi uma das formas de ataque cibernético de crescimento mais rápido. O número de vítimas que pagaram o resgate exigido para recuperar seus dados também aumentou, pois os criminosos online usam maneiras mais sofisticadas de enganar as pessoas.

Devido ao seu crescente sucesso, muitos hackers estão se aventurando na rota do ransomware. Os criminosos que estão começando terão como alvo primeiro uma pequena empresa para uma invasão mais fácil.

Hackers podem obter acesso a empresas maiores por meio de empresas menores

Se um cibercriminoso invadir a rede de uma empresa menor, geralmente usará esse sucesso para entrar em uma empresa maior. Muitas pequenas empresas fornecem serviços para grandes corporações, como gerenciamento de sites, contas, marketing digital, etc. Os varejistas geralmente estão conectados eletronicamente a sistemas de clientes específicos. Essa configuração pode facilitar violações de várias empresas.

você pode ver o que alguém gosta no instagram

A equipe pode não ser bem treinada em consciência cibernética

O treinamento de conscientização cibernética pode ser outra tarefa desafiadora a ser priorizada em uma pequena empresa com funcionários ocupados exercendo várias funções. No entanto, erro humano deixa as empresas mais suscetíveis ao risco cibernético. Para que os ataques cibernéticos sejam bem-sucedidos, eles precisam principalmente da assistência dos usuários. Se a equipe não for treinada sobre os sinais indicadores de um e-mail de phishing, por exemplo, eles podem desempenhar um papel importante em um ataque bem-sucedido. Tentativas frutíferas de phishing causam quase todas as violações de dados. Ensinar os funcionários a identificar essas manobras pode fortalecer consideravelmente a segurança cibernética.

Como proteger sua empresa do cibercrime

Ferramentas baseadas em nuvem, como Xero são úteis para ajudá-lo a administrar seus negócios de maneira eficiente e econômica. Infelizmente, os criminosos online procuram continuamente maneiras de obter acesso aos dados devido ao aumento da dependência da nuvem.

Você não terá tempo para acompanhar todas as ameaças cibernéticas em constante evolução. No entanto, você deve estar suficientemente protegido se focar nessas três áreas de preocupação.

1. Cuidado com os falsos

Os criminosos online são hábeis em se passar por quase qualquer pessoa e farão o que for necessário para ganhar sua confiança e induzi-lo a algo arriscado. Aqui estão os tipos de impostores dos quais você e suas equipes devem estar cientes e como se proteger e proteger sua empresa contra ameaças cibernéticas.

Phishing e golpes por telefone

Phishing é o envio de mensagens que imitam a comunicação legítima em uma tentativa fraudulenta de induzir as pessoas a revelar suas informações pessoais.

- As tentativas de phishing podem ocorrer por e-mail, mensagens de texto ou telefonemas fingindo ser do suporte ao cliente ou outros funcionários de uma empresa.

- Anexos e links incluídos em mensagens de phishing são usados para infectar dispositivos e roubar credenciais de contas.

- Os cibercriminosos também podem se infiltrar em caixas de entrada com senhas fracas e até modificar faturas em PDF.

Considere estes métodos para proteger sua empresa:

- Treine sua equipe para reconhecer os sinais indicadores de phishing e-mails para reduzir o risco de links clicados.

- Tenha um software antimalware instalado em todos os dispositivos da empresa.

- Use senhas fortes e autenticação multifator em toda a empresa.

2. Defenda-se contra atacantes

Usar tecnologia não segura é um alvo atraente para criminosos online. Os dados e as contas da empresa podem estar sob risco de um ataque de cibercrime quando os criminosos buscam vulnerabilidades de segurança em sua tecnologia. O problema pode ocorrer devido à manutenção de segurança insuficiente ou como consequência de um incidente anterior, como phishing.

Compreender os métodos de ataque usados e como bloquear vulnerabilidades é a chave para a prevenção. Alguns ataques são difíceis de detectar e podem se assemelhar a um programa ou arquivo legítimo. Ele pode monitorar discretamente sua atividade.

- Malware – Malware é um software intrusivo destinado a danificar e destruir computadores e sistemas de computador. Ele pode vazar informações privadas, impedir o acesso a informações e obter acesso não autorizado a sistemas ou dados, entre outras formas de interrupção.

- Ransomware – Esta é uma variante severa de malware que está crescendo em popularidade. Pode assumir várias formas e ter muitos impactos e sintomas.

Você pode proteger sua empresa contra esses tipos de ataques:

- Executar um software antivírus e manter o software em seus dispositivos atualizado.

- Proteção contra invasão de conta usando senhas fortes e exclusivas em dispositivos e contas da empresa e garantindo que todos evitem a reutilização de senhas.

- Usando um gerenciador de senhas que pode ajudar a criar senhas fortes para suas contas e sincronizá-las em vários dispositivos para logins mais rápidos.

3. Verifique regularmente seus pontos cegos

À medida que sua empresa cresce, o tamanho e a complexidade dos dados que você mantém aumentam. Pode se tornar opressor de gerenciar e difícil de proteger. Os riscos e obrigações associados aos dados de negócios podem ser descobertos somente depois que for tarde demais. Você deve estar ciente dos pontos cegos da sua empresa em conjunto com os falsos e invasores.

como ver quantas músicas você tem na apple music

Além de proteger os dados sensíveis e confidenciais da empresa contra ameaças criminosas on-line, como suas transações excluídas restauradas no Xero, há outro tipo de dados que você é obrigado a proteger que geralmente é ignorado.

Dados pessoais

- Os dados pessoais podem identificar alguém fisicamente e logisticamente, e podem ser prejudiciais a eles se expostos. Isso inclui dados relacionados a você, seus clientes, fornecedores, funcionários ou familiares.

- Esteja atento às informações de pagamento, como números de cartão de crédito, detalhes de contato, números de identificação, números de contas bancárias, números de previdência social, números de passaporte e carteira de motorista, etc.

- Embora esses dados sejam úteis para suas operações comerciais, eles vêm com requisitos éticos, legais e contratuais em relação ao seu uso.

Leis globais de privacidade

Existe legislação internacional criada para responsabilizar as empresas e proteger os indivíduos - por exemplo, RGPD . Sua empresa deve cumprir as leis de privacidade em suas regiões de negócios, e o não cumprimento pode resultar em uma ação legal séria.

Ameaças internas

- Uso indevido – Os riscos às informações de sua empresa podem vir de dentro de sua empresa, de forma deliberada ou acidental.

- Manuseio incorreto – A equipe pode, sem saber, expor dados confidenciais por meio de compartilhamento ou armazenamento inseguro.

- Intenção maliciosa – Um funcionário insatisfeito pode usar sua capacidade de acessar certas informações e usá-las para obter lucro ou vingança.

Veja como se proteger.

- Revise as informações pessoais que sua empresa possui e garanta que sejam armazenadas com segurança e de acordo com as melhores práticas.

- Treine seus funcionários sobre a maneira segura de lidar, armazenar e compartilhar informações pessoais.

- Familiarize-se com as leis de privacidade dos países em que você opera, pois as leis podem diferir.

- Limite o acesso a informações pessoais. Permita o acesso apenas aos membros da equipe que precisam dele para desempenhar suas funções.

- Certifique-se de que logins compartilhados não estejam sendo usados; isso ajuda a desenvolver uma trilha de auditoria caso você precise investigar um incidente.

perguntas frequentes

Quanto tempo leva para aprender o Xero?

A certificação Xero para contabilistas e guarda-livros pode ser concluído por meio de um curso on-line, webinar ao vivo ou um consultor rápido do Xero. Demora cerca de 6 a 8 horas para concluir a certificação Xero.

Posso aprender o Xero sozinho?

O Xero não é difícil de usar. No entanto, se você não estiver familiarizado com o software de contabilidade on-line e estiver aprendendo a usá-lo de forma independente, pode haver uma grande curva de aprendizado.

Transação excluída restaurada

O software de contabilidade Xero oferece uma interface bem organizada, mas para alguns, aprender a usá-lo pode ser um desafio. Felizmente, ele permite acesso rápido a transações excluídas caso algo seja excluído acidentalmente. As transações excluídas serão exibidas na área Extratos bancários, onde você pode selecionar a transação e escolher Restaurar.

Você conseguiu localizar e restaurar a transação excluída que desejava? Você aprendeu alguma nova maneira de proteger seus dados de cibercriminosos com este artigo? Compartilhe sua experiência conosco na seção de comentários abaixo.