Malware e doenças humanas prosperam no silêncio e na invisibilidade. Se a menor célula cancerosa desse a você uma cara de bolinhas, você procuraria tratamento imediatamente e provavelmente ficaria bem, porque o invasor maléfico nunca teria a chance de se espalhar.

Da mesma forma, as infecções por malware são detectadas mais cedo, antes que possam se espalhar e causar danos terríveis. Se o malware sinalizou sua chegada com um tapa em Você foi malwared! em seu monitor, você baixaria uma ferramenta para blitz e então seguiria com sua vida. Mas os hackers não querem que você saiba que foi invadido.

Eles criam impostores silenciosos que podem se esconder em seu sistema por anos, roubando seus dados bancários, senhas e outros dados confidenciais enquanto você felizmente não sabe. Até mesmo o ransomware pode infeccionar silenciosamente em seu PC antes de espirrar um pedido de resgate em sua tela.

Começaremos revelando os mais recentes assassinos silenciosos que podem estar escondidos em seu PC - ou em seu telefone, tablet e roteador. Em seguida, mostraremos como encontrar essas e outras nojentas ocultas. Esteja preparado - pode haver mais do que você esperava. A boa notícia é que ofereceremos maneiras de expulsar e manter os assassinos silenciosos afastados.

O pior malware agora é ainda pior

As empresas de segurança e software, incluindo a Microsoft, estão presas em um jogo constante de 'tudo o que você pode fazer, eu posso fazer melhor' com os hackers. Se a Microsoft consertar uma falha de segurança, os hackers logo encontrarão uma nova vulnerabilidade para explorar. Quando o seu antivírus identifica uma nova ameaça e atualiza suas definições para colocar o infrator na lista negra, o infrator procura (ou força) uma nova maneira de entrar.

O malware nunca se rende. Ele retorna à prancheta e salta mais forte, mais difícil de remover e - a melhor estratégia de sobrevivência de todas - mais difícil de detectar.

Antes de mostrarmos como encontrar e eliminar o malware que está escondido em seu PC, vamos oferecer alguns exemplos para colocar os perigos em contexto. Aqui estão sete ameaças mortais que podem estar causando estragos dentro do seu computador agora, ocultas não apenas de você, mas também do seu sistema operacional (SO), navegador e até mesmo do seu antivírus.

Trojans sequestradores de antivírus

Trojans são arquivos maliciosos que se disfarçam como arquivos, programas ou atualizações legítimos. O termo, como você deve imaginar, vem da antiga história dos gregos que se esconderam dentro de um cavalo de madeira para entrar furtivamente na cidade de Tróia. Três mil anos depois, 'Trojan' significa quase a mesma coisa, mas sem a carpintaria. Agora descreve qualquer estratégia para invadir um local protegido - como o sistema operacional (SO) do seu PC - fingindo ser algo que não é.

O cavalo de Tróia mais conhecido nos últimos anos é o Zeus (também chamado de Zbot), que não foi detectado em muitos PCs e roubou os dados bancários das vítimas. Tem uma nova e assustadora competição na forma de Carberp, cujo nome pode fazer uma criança rir, mas cujo código pode destruir todas as defesas do seu PC.

O código-fonte do Carberp foi lançado gratuitamente online - uma perspectiva aterrorizante para a segurança do computador. Ele permite que hackers de todo o mundo criem novas versões desse monstro. Todos eles compartilham o objetivo principal de não serem detectados em seu PC, de acordo com a Kaspersky. Uma vez lá, ele silenciosamente rouba seus dados pessoais, incluindo senhas e dados bancários. A encarnação mais assustadora do Carberp (até agora, pelo menos) pode desabilitar e até mesmo remover o antivírus instalado. Isso torna mais difícil detectar e remover do que até mesmo o ransomware mais recente.

LEIA A SEGUINTE : Nosso guia para o melhor software antivírus de 2017

Rootkits de limpeza de PC

Se os cavalos de Tróia são malware disfarçado, os rootkits são contrabandistas incorporados a malware. Depois que um rootkit invade seu PC, talvez fazendo com que você clique em um link de phishing, ele hackeia seu sistema operacional para garantir que sua carga maliciosa permaneça oculta.

Atualmente, o exemplo mais assustador é o Popureb, um pequeno rootkit com grande reputação de acordo com a empresa de segurança Sophos. Não apenas envolve uma capa de invisibilidade em torno de seu conteúdo perigoso, mas se encaixa tão profundamente no sistema operacional das vítimas que elas foram forçadas a limpar seus sistemas para removê-lo. O conselho da Microsoft é que todas as infecções de rootkit devem ser tratadas com uma instalação limpa do Windows.

Intrusos de backdoor

Um backdoor não é um tipo de malware, mas uma falha deliberadamente instalada em seu sistema operacional que permite que hackers entrem em seu PC completamente sem serem detectados. Os backdoors podem ser instalados por Trojans, worms e outros malwares. Depois que a falha é criada, os hackers podem usá-la para controlar seu PC remotamente. Ele permanece oculto, permitindo criar ainda mais backdoors para uso futuro.

Malware de evasão

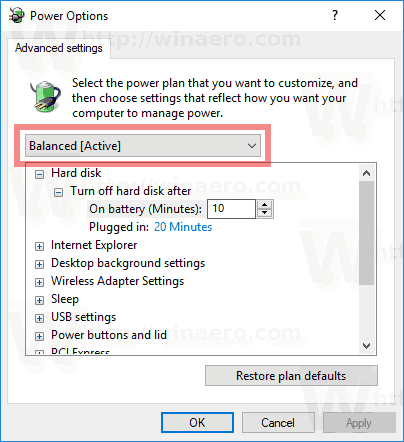

Os hackers agora estão criando malware cujo objetivo principal é evitar a detecção. Várias técnicas são usadas. Alguns malwares, por exemplo, enganosantivirusprogramas, alterando seu servidor para que ele não corresponda mais à lista negra do antivírus. Outra técnica de evasão envolve configurar o malware para ser executado em determinados momentos ou seguir certas ações executadas pelo usuário. Por exemplo, um hacker pode configurar o malware para ser executado durante períodos vulneráveis, como a inicialização, e depois permanecer inativo pelo resto do tempo.

Ransomware de sequestro de palavras

Como se não fosse ruim o suficiente descobrir que um arquivo aparentemente seguro é na verdade um cavalo de Tróia, os especialistas em segurança agora encontraram ransomware escondido em arquivos do Word. Macros do Office - arquivos pequenos e configuráveis que disparam uma série automática de ações - parecem ainda mais suscetíveis à infecção por ransomware, provavelmente porque os usuários são solicitados a baixá-los. Em fevereiro, os pesquisadores identificaram 'Locky', ransomware que chega como cortesia de uma macro maliciosa em um documento do Word.

Botnets de roteador

Um botnet é uma série de computadores conectados à Internet ou outros dispositivos que os hackers usam para espalhar spam ou malware para outros PCs.

como saber se a gpu está falhando

Se seu roteador, laptop ou até mesmo seu termostato ‘inteligente’ fizer parte de um botnet, você quase certamente não terá ideia sobre isso. E se você não sabe sobre isso, como pode consertar?

Cebola ransomware

Tor (também conhecido como The Onion Router) é um software gratuito que permite navegar e se comunicar anonimamente. Você não pode ser rastreado por seu ISP, Microsoft ou qualquer outra pessoa. É usado por jornalistas para proteger suas fontes e por denunciantes que relatam atrocidades de guerra.

Infelizmente, também é muito popular entre os hackers, que usam o Tor para discutir e distribuir malware sem serem rastreados. O pobre e velho Tor teve seu apelido contaminado por criminosos que criaram um ransomware de criptografia chamado ‘Cebola’.

Outra variante secreta de ransomware é o CryptoWall 4, uma nova versão do notório ransomware que foi atualizado para evitar a detecção nos PCs das vítimas.

Faça uma varredura em seu PC em busca de processos duvidosos

A nova geração de malware furtivo não tende a ter sinais reveladores óbvios, como pop-ups estranhos.

O cavalo de Tróia Carberp é um ótimo (bem, notável) exemplo de malware que está sendo reconstruído continuamente para torná-lo muito mais difícil de detectar. É improvável que apareça em verificadores manuais de malware ou mesmo em uma verificação antivírus completa.

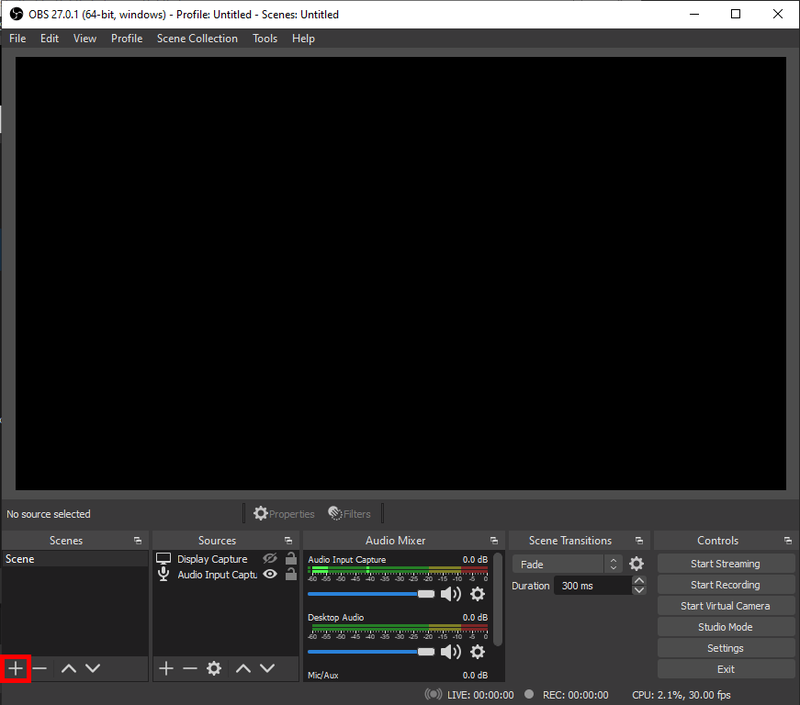

Uma opção é usar ferramentas como o gerenciador de inicialização gratuito Autoruns, que lista todos os processos, serviços e tarefas que estão ativos ou estiveram ativos em seu PC - incluindo os mal-intencionados. É usado principalmente para interromper a execução de processos indesejados na inicialização, mas também é uma ferramenta brilhante para rastrear itens misteriosos que você não instalou e cuja função você não entende. A maioria desses processos (especialmente o malware oculto) não aparecerá no Gerenciador de Tarefas, então nem se preocupe em usar isso.

A principal desvantagem do Autoruns é que suas listas são intimidantemente longas. Use o menu Opções para restringir pouco a pouco. Marque Ocultar locais vazios e, em seguida, Ocultar entradas da Microsoft e aguarde a atualização da lista para que contenha apenas itens ativos de terceiros. Agora leia e, se você vir algo que não reconhece, clique com o botão direito e clique em Pesquisar online (ou pressione Ctrl + M) para executar uma pesquisa do Google em seu navegador.

O Google procurará o nome completo do arquivo associado ao processo e oferecerá links para páginas relevantes em sites de segurança como File.net (www.file.net), que revela se certos arquivos são seguros; Biblioteca de Processos , que explica o que é um processo e por que está em execução; e o excelente Devo bloquear? . A versão mais recente do Autoruns (v13.51) incorpora o banco de dados de verificação de arquivos VirusTotal e adiciona uma opção Check VirusTotal ao menu do botão direito.

Analise áreas específicas do seu PC

O Scanner online grátis da empresa de antivírus Eset não é tão online quanto parece - na verdade não é uma ferramenta baseada em navegador. Ficamos inicialmente desapontados com isso, porque as ferramentas baseadas em navegador tendem a ser mais rápidas e fáceis de usar do que o software tradicional instalável e, claro, não envolvem ter que se arrastar por um processo de instalação.

Mas o Eset Online Scanner vale a pena dar uma olhada, porque permite que você verifique se há malware oculto e arquivos duvidosos em certas pastas e áreas do seu PC - e isso é muito mais rápido do que fazer uma verificação completa.

Quando você clica em ‘Executar Eset Online Scanner’ uma segunda janela é aberta, convidando você a baixar o ESET Smart Installer. Clique no link azul ‘esetsmartinstaller_enu.exe’, abra-o e clique em Executar se solicitado pelo Windows. Marque a caixa 'Termos de Uso' e clique em Iniciar.

Durante a configuração, clique em ‘Ativar detecção de aplicativos potencialmente indesejados’, abra ‘Configurações avançadas’ e marque ‘Verificar arquivos’ e ‘Verificar aplicativos potencialmente inseguros’ e deixe as duas outras caixas marcadas. Aqui é onde você pode selecionar certas pastas, outros destinos e até arquivos específicos. A ferramenta possui tecnologia anti-furto incorporada, o que significa que pode detectar e limpar arquivos ocultos em pastas que você nem sabia que estavam lá.

Nosso principal problema com Eset é seu hábito de falso positivo. Ele identificou erroneamente nossas ferramentas favoritas da NirSoft como maliciosas, e certamente não são. Portanto, antes de enviar qualquer arquivo sinalizado como duvidoso, execute-o no VirusTotal online para obter uma segunda opinião.

Descubra onde arquivos duvidosos estão escondidos

Ferramenta portátil grátis Runscanner verifica todos os arquivos de sistema de inicialização, drivers e configurações do seu PC. O malware adora instalar arquivos de inicialização e deixá-los para trás, então eles são executados constantemente desde o momento em que você inicializa o PC.

Após a verificação, a ferramenta revela quais arquivos não estão se comportando como deveriam, obtendo informações de seu banco de dados de mais de 900.000 arquivos de sistema, incluindo arquivos EXE, DLL e SYS - exatamente os tipos de arquivos que o malware gosta de criar, infectar e / ou corromper e, em seguida, deixe para trás.

Para obter o programa, clique em Download na barra de menu superior e, em seguida, clique em Download do freeware, salve e execute o arquivo. Na pequena janela do programa, você tem a opção de usar o 'modo Iniciante' ou 'modo Especialista' - o último permite que você faça alterações em arquivos do Windows com mau comportamento, enquanto o modo Iniciante não.

Procure sequestradores em seu roteador

Você pode não considerar seu roteador como parte do seu computador, mas é uma parte vital da configuração do seu PC - e é um alvo principal para ataques de botnet. Além do mais, é improvável que você verifique se há bugs ou problemas em seu roteador, a menos que sua internet comece a funcionar, então pode ser parte de um botnet malicioso por meses ou anos antes que você tenha alguma ideia sobre ele.

A boa notícia é que verificar se há atividade de botnet em seu roteador é muito fácil e não envolve o download ou a instalação de nenhum software. Clique em ‘Iniciar agora’ no Verificador de roteador online gratuito da F-Secure e aguarde alguns segundos enquanto a ferramenta procura por atividades maliciosas, como solicitações de DNS que não terminam onde deveriam. Se ele detectar qualquer atividade suspeita, você será orientado sobre o que fazer a seguir.

Rootkits que seu antivírus não consegue ver

Kaspersky Internet Security 2017 é um dos produtos antivírus mais poderosos e precisos que o dinheiro pode comprar. Mas uma coisa que ele não pode fazer é erradicar rootkits, aqueles contrabandistas invisíveis que invadem seu sistema operacional para garantir que permaneçam ocultos. Portanto, ficamos satisfeitos e aliviados em ouvir sobre o Kaspersky TDSSKiller, que visa especificamente rootkits e não entrará em conflito com o Kaspersky Internet Security ou sua outra opção de antivírus instalado (você deve ter apenas um antivírus em execução em segundo plano instalado, ou eles irão efetivamente cancelar cada um outro fora).

O TDSSKiller é gratuito e de código aberto, e vem em versões instaláveis e portáteis. Primeiro tentamos baixar o portátil do site PortableApps.com, mas isso significava primeiro ter que instalar a plataforma PortableApps.

Para evitar esse aborrecimento, baixe a ‘Versão ZIP’ em um site espelho de download seguro BleepingComputer , que também hospeda uma de nossas ferramentas favoritas de remoção de lixo, AdwCleaner .

O BleepingComputer diz que o TDSSKiller funciona apenas no Windows 8 e anteriores, mas funcionou bem no nosso PC com Windows 10. Baixe e extraia o ZIP e execute o arquivo do programa. Levará alguns minutos para atualizar suas definições de vírus primeiro. Clique em ‘Iniciar verificação’ para localizar e remover rootkits e ‘bootkits’ ocultos em seu PC.

Espere o pior

Há uma boa chance de haver malware em seu PC. O último boletim anual de segurança da Kaspersky afirma que 34,2% dos computadores foram atingidos por pelo menos um ataque de malware no ano passado - mas suspeitamos que o número real seja um pouco maior.

A pesquisa cobriu apenas usuários que executam o antivírus Kaspersky. Junto com o Norton Security, o Kaspersky supera repetidamente nossos testes de antivírus executados por nossa equipe de segurança em Laboratórios de Tecnologia Dennis (DTL). Portanto, a incidência de malware nos computadores desses usuários provavelmente será menor do que em computadores que executam softwares menos poderosos ou nenhum antivírus.

LEIA A SEGUINTE : Nosso guia para o melhor software antivírus de 2017

Mais especificamente, o relatório inclui apenas malware detectado. Malware não detectado não pôde, por definição, ser incluído. Para ter certeza de que não estava sendo paranóico, perguntei à DTL se eles achavam que havia malware em nossos PCs. Eu esperava uma resposta complicada que significava talvez, mas a resposta foi definitivamente inequívoca.

Cuidado com os primeiros sinais

Se você nos perdoar, usaremos a analogia da doença novamente. No momento em que você está doente demais para sair da cama, algo pode estar muito errado e difícil de tratar. Os primeiros sinais de infecção são muito mais sutis. Eles podem não ser difíceis de ver, mas são difíceis de reconhecer pelo que realmente são.

Da mesma forma, no momento em que uma demanda de ransomware é estampada em sua tela ou seu software se recusa a ser executado, o malware obviamente tomou conta do seu sistema e será difícil de erradicar. Pode ser até impossível, a menos que você faça a temida instalação limpa. Portanto, vale a pena aprender os sinais menos óbvios.

Não culpe o seu navegador lento na Internet

Se o seu navegador de repente ficar dolorosamente lento e sujeito a travamentos, seu primeiro instinto pode ser pegar o telefone e falar com o seu provedor de serviços de Internet e dizer a eles o que você pensa. Poupe-os de sua fúria, pelo menos até que você tenha verificado que o movimento lento não é causado por algo mais sinistro.

Os culpados mais prováveis são as barras de ferramentas de terceiros e outros PUPs ('programas potencialmente indesejados' - uma frase muito educada) que engataram uma carona em seu PC quando você instalou o software livre. Eles fingem ser algo que não são (como um mecanismo de pesquisa útil) ou não divulgam totalmente algumas das coisas que farão (como rastrear sua atividade de navegação). Eles também sugam energia do processador, impedem que outros programas funcionem corretamente e podem ser extremamente intimidantes.

A Kaspersky e algumas outras empresas de antivírus não classificam os PUPs como malware, mas isso está começando a mudar - com razão. AVG , por exemplo, ativa a defesa PUP e spyware por padrão. Esperamos ver políticas semelhantes adotadas por todas as empresas de antivírus.

Um problema significativo com esses devoradores de navegador ocultos é que, se você removê-los, eles geralmente se regeneram. Isso ocorre porque muitos de nós usamos ferramentas de sincronização para manter os mesmos favoritos e extensões em nossos computadores, laptops e outros dispositivos. Uma vez que um arquivo PUP oculta na Sincronização do Chrome, por exemplo, pode ser impossível removê-lo, a menos que você pare de usar a Sincronização do Chrome. Acredite em nós, já tentamos de tudo.

Para eliminar extensões problemáticas do navegador, execute a ferramenta gratuita Auslogics Browser Care. Ele identifica e remove extensões duvidosas automaticamente. Durante a configuração, desmarque ‘Iniciar programa na inicialização do Windows’. Este programa não precisa ser executado constantemente em segundo plano e, se for executado na inicialização, o Windows demorará mais para iniciar.

como colocar o ícone do Facebook no desktop

Exclua outras causas de falhas

Travamentos regulares e inexplicáveis estão entre os sinais óbvios de infecção por malware, mas também podem ser causados por drivers com defeito e outras falhas de hardware.

Para descartar culpados de hardware, comece com a ferramenta gratuita WhoCrashed , que acaba de ser atualizado para oferecer suporte ao Windows 10.

Clique em Download na parte superior da página, role para baixo até ‘WhoCrashed 5.51’ em Crash Analysis Tools e clique em ‘Download free home edition’. Salve e execute o instalador; não há lixo para cancelar. Clique em Analisar para diagnosticar falhas. Além de gerar uma lista de suspeitos, o programa também fornece um relatório em inglês simples que é muito mais informativo do que os complicados registros de travamento do Windows.

Se você preferir não instalar o software, use a versão portátil da ferramenta gratuita da NirSoft BlueScreenView . Ele fornece uma grande quantidade de informações sobre o que aconteceu durante os travamentos e permite que você execute uma busca instantânea no Google por bugs associados a eles. Se os drivers e outras falhas de hardware não parecem estar causando suas falhas, o malware é um provável culpado.

Sinais para ficar atento ...

- Você não pode obter acesso de administrador em seu próprio PC

- Suas pesquisas na Internet continuam sendo redirecionadas

- Um arquivo está corrompido inesperadamente ou não abre

- Suas senhas mudaram

- As pessoas na sua lista de endereços recebem e-mails de spam de você

- Os programas abrem momentaneamente e depois fecham, então você não pode usá-los

- Um arquivo desapareceu inesperadamente

- Você encontra programas em Todos os aplicativos (no Windows) ou Autoruns que não instalou

- Seu PC continua se conectando à Internet - mesmo quando você não o está usando

- Sua impressora imprime páginas que você não pediu

- A página inicial do seu navegador muda e barras de ferramentas extras aparecem

- Seus antivírus e verificadores de malware não abrem ou executam